Co to są cyberataki?

Cyberatak to próba uzyskania nielegalnego, nieautoryzowanego dostępu do systemów i urządzeń. Gdy cyberprzestępcy uzyskają dostęp do Twoich poufnych danych, mogą podszywać się pod Ciebie w sieci. Wszystko po to, aby przejąć pieniądze z Twojego konta bankowego, zaciągnąć w Twoim imieniu pożyczkę lub wyłudzić pieniądze od osób, które Cię znają.

Cyberataki często polegają także na naruszeniu bezpieczeństwa danych podmiotów gospodarczych. Przestępcy przełamują zabezpieczenia, aby uzyskać dostęp do wewnętrznych systemów komputerowych sieci firmowych.

Co jest celem cyberataków?

Po pokonaniu zabezpieczeń cyberprzestępcy przejmują prywatne pliki (zdjęcia, korespondencja, treści dokumentów finansowych, medycznych), dane osobowe. Największą wartość mają hasła, loginy i kody dostępu do kont bankowych, portali społecznościowych i innych prywatnych zasobów i miejsc w sieci.

Łupem oszustów i włamywaczy internetowych stają się także dane biznesowe: dokumenty finansowe, bazy danych pracowników i klientów firmy, dokumentacja technologii i wynalazków, umowy biznesowe, strategie marketingowe przedsiębiorstw i wiele innych. Cyberataki mają też na celu wprowadzanie chaosu, szyfrowanie lub niszczenie danych, blokowanie pracy systemów i serwerów firmowych.

Przestępcy grożą ujawnieniem lub zniszczeniem przejętych danych, jeżeli ofiara nie zapłaci okupu.

Jakie są rodzaje cyberataków?

Wszystkie cyberataki można podzielić na trzy grupy: manipulacje psychologiczne (w celu wyłudzenia danych), hakowanie (poprzez złośliwe oprogramowanie, włamania do sieci wewnętrznych, na strony czy serwery) i atak hybrydowy (wyłudzenie danych dzięki jednoczesnemu zastosowaniu manipulacji i złośliwego oprogramowania).

Phishing

Jedna z najbardziej rozpowszechnionych form oszustwa. Przestępcy podszywają się pod inne osoby (rodzinę, znajomych, funkcjonariuszy policji, przedstawicieli banków, pracowników gazowni lub zakładu energetycznego, serwisantów IT). Celem jest wyłudzenie danych osobowych, kodów, loginów, haseł, numerów kart kredytowych. Gdy zdobędą niezbędne informacje, następnym krokiem jest kradzież lub szantaż – żądanie okupu lub wykonania określonych czynności na rzecz przestępcy.

Szczegółowy opis sposobów wyłudzania danych znajdziesz w artykule: Co to jest phishing?

Złośliwe oprogramowanie (malware)

Malware (z ang. malicious software), czyli złośliwe oprogramowanie to różnego rodzaju wirusy oraz aplikacje. Przykładem są programy szpiegujące, które mogą w czasie rzeczywistym podsłuchiwać rozmowy, śledzić korespondencję, przejmować dane osobowe i hasła w trakcie logowania do bankowości internetowej, platform ubezpieczeniowych lub portali społecznościowych.

Aplikacje szpiegujące często służą też do przesyłania plików skradzionych z pamięci komputerów, smartfonów czy serwerów do cyberprzestępców. Najbardziej zaawansowane pozwalają nie tylko wykradać, lecz także fabrykować kompromitujące dane (zdjęcia, treści tekstowe, nagrania audio i wideo) i podrzucać je na urządzenia niewinnych osób.

Szczególnie groźnym narzędziem jest oprogramowanie ransomware (zbitka angielskich słów ransom – okup i software – oprogramowanie). Dzięki niemu haker może przejąć lub zaszyfrować dane w Twoim komputerze. Następnym krokiem jest żądanie okupu w zamian za ponowny dostęp do skradzionych danych.

Łamanie haseł dostępu

W tej formie cyberataku przestępca nie stosuje socjotechniki (nie próbuje zmanipulować ofiary), lecz używa specjalistycznego oprogramowania, które służy do łamania haseł dostępu. Generuje ono setki i tysiące kombinacji cyfr, popularnych słów lub często używanych haseł i podejmuje automatycznie próby logowania. Ofiarami tego typu ataku stają się osoby i instytucje, które stosują niewystarczające zabezpieczania i często latami nie zmieniają kodów i haseł dostępu.

Przejmowanie niezabezpieczonych danych

Hakerzy śledzą niezabezpieczone pakiety danych w sieciach publicznych i starają się wydobyć z nich istotne informacje. Dlatego, gdy korzystasz z publicznej sieci Wi-Fi, staraj się unikać logowania do bankowości internetowej czy portali społecznościowych. Nie wykonuj operacji związanych z finansami i wymagających podania danych osobowych.

Jeżeli chcesz podnieść poziom bezpieczeństwa, korzystaj z VPN. To oprogramowanie lub urządzenia, które szyfrują przesyłane przez Ciebie dane i ukrywają Twoją tożsamość w Internecie.

Fałszywe sklepy internetowe, witryny banków, bramki płatnicze

Cyberprzestępcy podszywają się nie tylko pod osoby, lecz także pod instytucje. Tworzą fałszywe bramki płatnicze, witryny banków, sklepy internetowe. Gdy korzystasz z nich, masz przekonanie, że kupujesz towary lub wykonujesz operacje finansowe. Jednak prawda jest inna: opisane strony służą tylko i wyłącznie wyłudzaniu danych. Oszuści wykorzystują je do wyczyszczenia Twojego konta w banku, przejęcia profilu w portalu społecznościowym lub wyłudzeniu pieniędzy za towary, których nigdy nie otrzymasz.

Jeżeli chcesz pogłębić wiedzę na temat metod działania cyberprzestępców, przeczytaj artykuł: Oszustwa internetowe – najpopularniejsze sposoby wyłudzenia danych i pieniędzy

Jakie są skutki cyberataków?

Cyberataki wywołują różne konsekwencje w zależności od tego, czy ofiarami przestępców padają osoby prywatne, czy organizacje (firmy, instytucje, przedsiębiorstwa).

Konsekwencje utraty danych osobowych

Ofiara cyberprzestępstwa najczęściej traci pieniądze. Jest też zagrożona kompromitacją w życiu osobistym i w pracy. Wycieki danych wrażliwych (intymne fotografie, filmy lub treści tekstowe) mogą doprowadzić do nieprzyjemnych sytuacji w życiu prywatnym i zawodowym.

Zmanipulowana i zastraszona osoba jest też podatna na manipulację. Aby ochronić się przed kompromitacją, daje się nakłonić do działań na granicy prawa, a nawet do pospolitych przestępstw.

Koszty wycieku danych firmowych

Wycieki danych firmowych to kompromitacja, która może zakończyć się zmniejszeniem zysku, stratą, a nawet zapaścią finansową. Wiele firm płaci hakerom za milczenie, aby zachować budowaną latami renomę i nie utracić zaufania klientów. Ma to szczególne znaczenie w przypadku instytucji bankowych, ubezpieczeniowych, publicznych, z branży medycznej czy IT.

Jak uniknąć cyberataku?

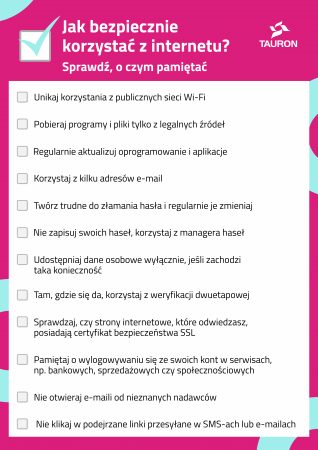

Najlepszym zabezpieczeniem przed cyberatakiem jest skrupulatne stosowanie procedur i spokojna analiza. Najbardziej szkodliwe jest uleganie emocjom i podejmowanie decyzji w pośpiechu. Prezentujemy zestaw zaleceń, które uchronią Cię przed większością cyberataków.

Aktualizuj oprogramowanie

Nie ma systemów komputerowych, programów i urządzeń idealnie zabezpieczonych przed cyberatakami. Producenci oprogramowania stale poprawiają zabezpieczenia. Dlatego należy systematycznie aktualizować wykorzystywane aplikacje, aby zminimalizować ryzyko włamania do komputera lub smartfona.

Stosuj programy antywirusowe i szyfrujące dane

Dobry program antywirusowy wykrywa większość złośliwego oprogramowania i skutecznie uniemożliwia instalację podejrzanych plików na Twoich urządzeniach.

Nie podawaj i nie przesyłaj istotnych danych za pośrednictwem czatów, mediów społecznościowych i w niezaszyfrowanych e-mailach. Korzystaj z VPN-ów, aby ukryć się przed oczami zewnętrznych obserwatorów. Wrażliwe dane przechowuj na nośnikach niepodłączonych do internetu, dodatkowo zaszyfrowanych i zabezpieczonych hasłami dostępu.

Stosuj mocne hasła i zmieniaj je często

Data urodzin, imię czy pospolity zwrot to nie są dobre hasła do poczty, portalu społecznościowego czy konta bankowego. Stosuj mocne hasła złożone z kombinacji liter, cyfr i znaków specjalnych. Nie zapisuj ich na kartkach, które nosisz w portfelu lub trzymasz w biurku. Regularnie zmieniaj hasła – najlepiej raz w miesiącu.

Stworzyliśmy przystępne kompendium wiedzy na temat zagrożeń w internecie i sposobów ochrony przed cyberatakami „W internecie rób prezenty bliskim, nie oszustom!”.

Nie korzystaj z podejrzanych witryn, e-maili, załączników

Pamiętaj, żeby nie podawać danych i nie wykonywać operacji finansowych w internecie, zanim nie upewnisz się, że strona, z której korzystasz, jest wiarygodna. Masz wrażenie, że zmieniła się witryna bankowości internetowej? Zanim cokolwiek zrobisz, zadzwoń do banku i zapytaj, czy kolory, komunikaty, informacje o promocjach lub alerty bezpieczeństwa są autentyczne – czy zostały faktycznie przygotowane przez Twój bank.

Nie korzystaj z „superpromocji” i „niepowtarzalnych okazji”, o których dowiadujesz się z e-maila lub sms-a. Nie reaguj na informacje o czekającej na Ciebie nagrodzie, doskonałej ofercie pracy lub bardzo zyskownej inwestycji. Większość „superokazji” w Internecie jest próbą wyłudzenia danych i pieniędzy.

Nie klikaj linków i nie otwieraj załączników, które trafiły do Ciebie bez uprzedzenia, od nieznajomych osób lub podejrzanych instytucji.

Nie działaj w pośpiechu i pod wpływem emocji

Pamiętaj, że w większości sytuacji najlepszą ochroną przed zakusami cyberprzestępców jest trzeźwy umysł. Jeżeli ktoś nieznany pisze, dzwoni lub zaczepia Cię na chacie i próbuje nastraszyć lub zachęcić do natychmiastowego działania, to na sto procent próba wyłudzenia lub skompromitowania.

Gdy forma kontaktu, jego treść lub zachowanie rozmówcy budzi Twoje podejrzenia, przerwij połączenie, nie odpowiadaj na maile i posty. Skontaktuj się z zaufaną osobą i opisz jej sytuację. Zadzwoń na policję. Nic nie tracisz, a możesz uniknąć utraty dobrego imienia, pieniędzy, pracy.

Nie wiesz gdzie zgłosić cyberatak? Odpowiedź znajdziesz w artykule: Zgłaszanie oszustw internetowych

Cyber(nie)bezpieczeństwo polskich firm w liczbach

Interesujące informacje o skali zagrożeń w sieci znajdują się w IV edycji raportu Cyberbezpieczeństwo w polskich firmach [1]. Do najczęściej atakowanych branż należy sektor bankowy, administracja i firmy z branży medycznej. Liczby potwierdzają, że polskie organizacje biznesowe są celem działających w sieci przestępców:

- 322 000 – liczba naruszeń cyberbezpieczeństwa, które zostały zgłoszone w 2022 r. do CERT Polska (organizacja zajmująca się reagowaniem na zdarzenia naruszające bezpieczeństwo w internecie),

- 316 000 – tyle wariantów złośliwego oprogramowania powstaje codziennie na całym świecie,

- 670 000 – średni koszt okupu, który płaciły w 2022 roku polskie firmy za odzyskanie danych wykradzionych w czasie ataku ransomware,

- 72,2 % – taki odsetek polskich firm byłby skłonny zapłacić okup hakerom za zwrot skradzionych danych biznesowych,

- 68,9 % – blisko 3/4 polskich firm przyznaje, że stała się celem cyberataku o różnej skali zagrożenia,

- 26,4% – tylko nieco ponad 1/4 polskich firm ma plan i wdrożone procedury postępowania w przypadku, gdyby doszło do cyberataku.

Wiedza o zagrożeniach związanych z korzystaniem z internetu pozwala uniknąć większości niebezpieczeństw. Jeżeli zastosujesz opisane w artykule środki ochrony, zminimalizujesz ryzyko i nauczysz się bronić przed manipulacją.

– – –

Źródła:

[1] https://vecto.pl/raport-2023 lub wyciąg: https://www.wirtualnemedia.pl/centrum-prasowe/artykul/raport-cyberbezpieczenstwo-w-polskich-firmach-2023